| Warum OpenVMS fĂĽr SCADA nutzen? | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Allgemein - 01-Mär-2011 18:37 UTC | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| OpenVMS bietet eine ausgezeichnete Plattform für SCADA. TDie Bedeutung der richtigen Wahl der Plattform für SCADA wurde jüngst durch den Stuxnet-Virus demonstriert. Der Stuxnet-Virus hat etliche Industrieanlagen rund um die Welt getroffen. BEACHTEN SIE: Diese SCADA-Systeme laufen alle unter Microsoft Windows. Selbst das Einspielen von MS-Patches behob die Verwundbarkeit nicht, wie der IEEE-Artikel über Stuxnet zeigt (s. die ersten zwei Seiten). Die Schwachstelle lag in MS Windows, was zu einem Einbruch in die Siemens-SCADA-Anwendung führte. Die Hacker drangen erst in das MS Windows Betriebssystem ein und erhielten dann unbefugten Zugriff auf das SCADA-System. Der Punkt dabei ist, dass Ihr System nur so gut ist wie das Betriebssystem, auf dem Ihre Anwendung läuft. Aus diesem Grund wird eine OpenVMS I64-Lösung empfohlen (mit einem Upgrade von Alpha/VAX auf Itanium), anstatt einen AlphaServer unter x86/Windows zu emulieren. Mit Windows als Betriebssystem können sich Kunden schwerwiegenden Sicherheits-Schwachstellen aussetzen. eweek - Der Stuxnet-Wurm: Neun Fakten, die jeder IT-Sicherheitsexperte kennen sollteDie folgende Tabelle zeigt die durchschnittliche Anzahl an benötigten Sicherheitspatches pro Jahr auf Windows- und Linux-Systemen. Wenn ein Kunde solche Patches nicht zeitnah nach der Veröffentlichung einspielt, setzt er sich einem Risiko aus (Hat man genug Personal und eine adäquates Test-Umgebung, um bei dieser Patch-Frequenz auf dem Laufenden zu bleiben?).

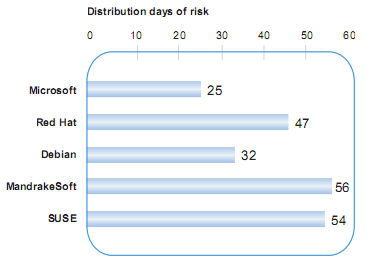

Im Durchschnitt gibt es also einen Patch alle zwei Wochen mit einem Durchscnitt von 2,5 Schwachstellen pro Patch. Auch gibt es ein Riskio-Zeitfenster zwischen dem Zeitpunkt, ab dem ein Hacker/Virus eine Schwachstelle ausnutzt, dem Zeitpunkt, zu dem der Betriebssystem-Hersteller den Sicherheits-Patch ausliefert, und dem Zeitpunkt, an dem der Kunde ihn testet, bevor er ihn auf den Produktionssystemen einspielt. Die folgende Grafik zeigt diese Zeiträume (in Tagen).  Quelle: The Total Cost of Security Patch Management

Quelle: The Total Cost of Security Patch Management

Die Zeiträume von der Veröffentlichung bis zum Einspielen eines Sicherheitspatches zeigt die folgende Tabelle.

Und die Kosten für die Patch-Verwaltung (pro Gerät pro Jahr).

Es gibt eine alternative Lösung zu Windows/Linux: sie heißt OpenVMS. Es gibt keine bekannten Viren unter OpenVMS. Das HP Positionspapier zu Viren unter OpenVMS beschreibt, warum es keine Viren oder Virenscanner für OpenVMS gibt (d.h. für OpenVMS-Dateien; es gibt Virenscanner für Windows-Dateien, die unter OpenVMS gespeichert sind). Lesen Sie auch die OpenVMS Sicherheits-Broschüre. Die folgende Grafik zeigt, dass OpenVMS eine Größenordnung sicherer ist als jeder Mitbewerber.

Original auf www.openvms.org | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||